| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- 치트엔진 튜토리얼 게임

- BasicRCE

- wargame.kr

- 치트엔진 튜토리얼

- suninatas

- WarGame

- 써니나타스

- 시스템

- 리버싱

- xcz.kr 문제풀이

- 8번문제

- Couldn't invoke the file

- Basic RCE

- 치트엔진

- xcz.kr prob

- Web

- Couldn't in

- cheatengine

- xcz.kr

- reversing

- 포렌식

- CheatEngine Tutorial

- 3번문제

- CodeEngn

- 워게임풀이

- WTF_CODE

- 워게임

- 오토잇디컴파일

- 6번문제

- 1번문제

- Today

- Total

HackChang

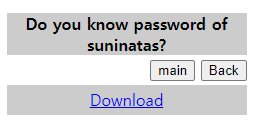

[Suninatas] 써니나타스 14번 문제 풀이 본문

이번 문제는 포렌식 문제다.

파일을 다운로드 받아보도록 하겠다.

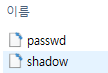

이렇게 passwd, shadow파일이 나왔고, HxD로 열어보도록 하겠다.

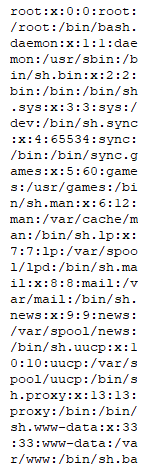

패스워드파일을 열어보면 리눅스로 passwd파일을 열었을 때 처럼 나오는 것을 볼 수 있다.

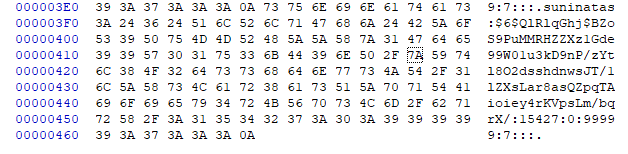

shadow파일을 보도록 하겠다.

shadow파일에는 암호화된 비밀번호를 담고있다.

suninatas계정의 비밀번호를 찾는 문제이므로, 해당 유저의 패스워드 필드를 보도록 하겠다.

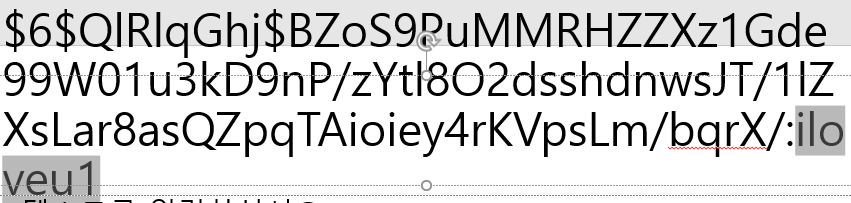

$6$QlRlqGhj$BZoS9PuMMRHZZXz1Gde99W01u3kD9nP/zYtl8O2dsshdnwsJT/1lZXsLar8asQZpqTAioiey4rKVpsLm/bqrX/

구글에 shadow 복호화에 대해 검색해보도록 하겠다.

존더리퍼라는 프로그램을 통해 복호화해보도록 하겠다.

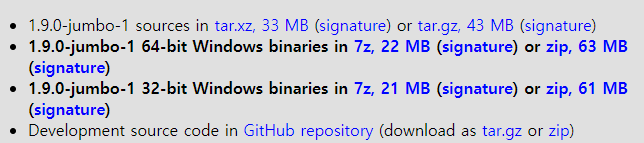

https://www.openwall.com/john/

John the Ripper password cracker

John the Ripper password cracker John the Ripper is a fast password cracker, currently available for many flavors of Unix, macOS, Windows, DOS, BeOS, and OpenVMS. Historically, its primary purpose is to detect weak Unix passwords. These days, besides many

www.openwall.com

우선 pass.txt라는 파일에 suninatas유저 필드를 붙여넣도록 하겠다.

이렇게 만들어서 존더리퍼 run폴더 안에 넣어두도록 하겠다.

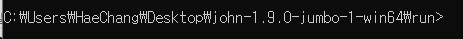

이렇게 CMD창에서 해당 폴더에 들어가서 john pass.txt 를 입력한다.

이제 해당 폴더에서 john.pot 파일을 열어보도록 하겠다.

이렇게 :뒤에 패스워드가 나오는 것을 볼 수 있었고,

인증을 통해 클리어를 했다.

'W4RG4M3' 카테고리의 다른 글

| [Suninatas] 써니나타스 17번 문제 풀이 (0) | 2020.08.04 |

|---|---|

| [Suninatas] 써니나타스 15번 문제 풀이 (0) | 2020.08.02 |

| [Suninatas] 써니나타스 13번 문제 풀이 (0) | 2020.08.01 |

| [Suninatas] 써니나타스 12번 문제 풀이 (0) | 2020.07.31 |

| [xcz.kr] Prob23 23번 문제 풀이 (0) | 2020.07.27 |