| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- 리버싱

- xcz.kr prob

- 시스템

- reversing

- 오토잇디컴파일

- xcz.kr

- xcz.kr 문제풀이

- WarGame

- BasicRCE

- 치트엔진 튜토리얼 게임

- 6번문제

- 포렌식

- Web

- CodeEngn

- 치트엔진

- 워게임풀이

- Couldn't invoke the file

- 치트엔진 튜토리얼

- WTF_CODE

- suninatas

- 1번문제

- cheatengine

- Basic RCE

- 8번문제

- wargame.kr

- 3번문제

- 써니나타스

- CheatEngine Tutorial

- 워게임

- Couldn't in

- Today

- Total

HackChang

[Suninatas] 써니나타스 25번 문제 풀이 본문

파일을 다운로드부터 받고,

MAKE라는 버튼이 해당 버튼을 눌러보도록 하겠다.

이렇게 3878이라는 숫자가 나왔다.

이제 압축파일을 보도록 하자.

저번문제처럼 확장자명이 없는 파일이 나왔다.

HxD로 열어보도록 하겠다.

이 파일도 저번 문제와 동일하게 PK 시그니처를 가지는 zip(압축)파일 이었다.

zip으로 바꿔 압축을 풀어보도록 하겠다.

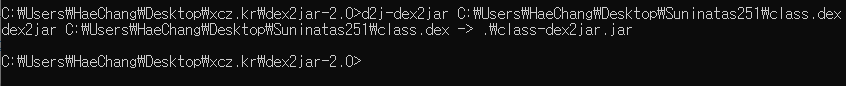

dex파일이 존재하는 것을 볼 수 있고, 저번 문제와 동일하게 dex2jar을 이용해서

jar파일로 만들도록 하겠다.

dex2jar과 자바 디컴파일러는 아래 링크에서 찾아볼 수 있다.

https://hackchang.tistory.com/93

[Suninatas] 써니나타스 24번 문제 풀이

이번 문제는 시스템 문제다. 해당 파일을 다운로드 받아서 압축을 풀어보도록 하겠다. 이런 파일이 나오게 되는데 HxD로 열어보도록 하겠다. 파일 시그니처를 검색해서 PK가 어떤 확장자의 파일��

hackchang.tistory.com

dex2jar를 이용해서 dex파일을 jar파일로 변환했다.

저번 문제에서도 동일하게 다뤘기 때문에 과정은 생략하도록 하겠다.

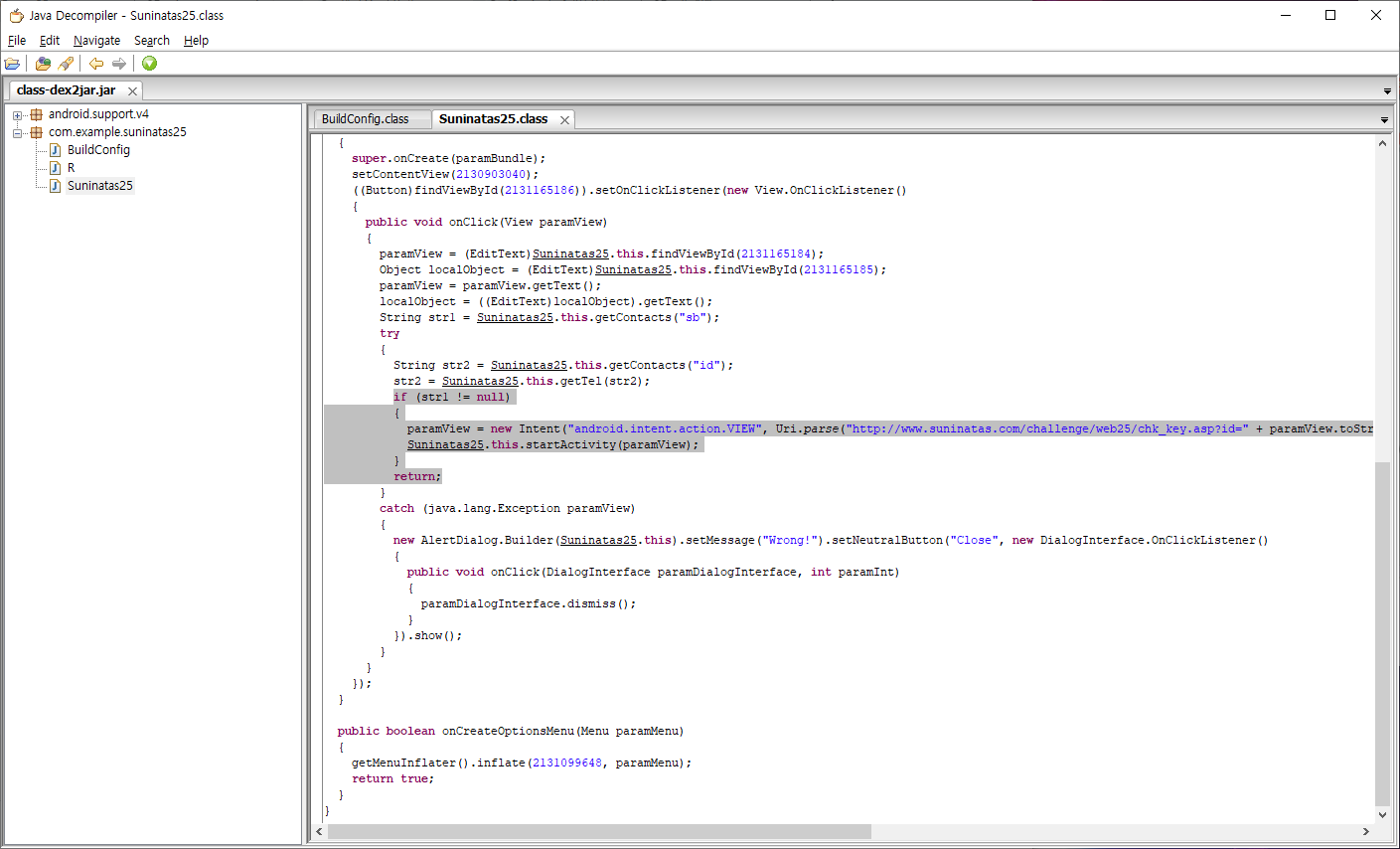

자바 디컴파일러로 해당 jar파일을 열어보도록 하겠다.

해당 소스부분이 핵심으로 보여 핵심부분만 코드블럭으로 보도록 하겠다.

if (str1 != null)

{

paramView = new Intent("android.intent.action.VIEW", Uri.parse("http://www.suninatas.com/challenge/web25/chk_key.asp?id=" + paramView.toString() + "&pw=" + ((Editable)localObject).toString() + "&Name=" + str1.toString() + "&Number=" + str2.toString()));

Suninatas25.this.startActivity(paramView);

}

return;www.suninatas.com/challenge/web25/chk_key.asp?id="+ paramView.toString() + "&pw=" + ((Editable)localObject).toString() + "&Name=" + str1.toString() + "&Number=" + str2.toString()

이 주소에서 id와 pw Name으로 들어가는 값을 알면 문제를 풀 수 있을 것이라고 생각했다.

Number는 왠지 아까 Make버튼을 통해 만들어진 숫자인 것 같았다.

id pw name이 무엇을 나타내는지 보도록 하겠다.

id="+ paramView.toString()

pw=" + ((Editable)localObject).toString()

Name=" + str1.toString()

paramView = Suninatas25.this.findViewById(2131165184);

localObject = Suninatas25.this.findViewById(2131165185);

str1 = Suninatas25.this.getContacts("sb")

이제 R.class파일에서 해당 숫자가 무엇을 나타내는지 보도록 하겠다.

public static final int input_id = 2131165184;

public static final int input_pw = 2131165185;

str1은 getContacts 메소드를 보면

SuNiNaTaS인 것을 알 수 있고,

종합해보면

http://www.suninatas.com/challenge/web25/Validate.aspx?id=???&pw=???&Name=SuNiNaTaS&Number=3878

이 나온다.

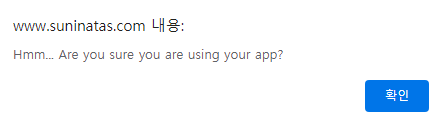

해당 주소에 접속해보도록 하겠다.

모두 조합해서 접속했지만, 아래와 같은 메세지창이 떴다.

아마 PC버전으로 들어가서 해당 메세지창이 발생한 것으로 보인다.

크롬의 기능 중에 하나인 Toggle device toolbar를 이용해서 모바일로 들어가보도록 하겠다.

크롬으로 F12를 눌러 개발자도구를 열고,

왼쪽 상단의 저 모바일 모양을 누르면 UserAgent가 모바일로 바뀐다.

이제 모바일로 접속해보도록 하겠다.

이렇게 키값을 볼 수 있었고, 인증을 통해 클리어를 했다.

'W4RG4M3' 카테고리의 다른 글

| [Suninatas] 써니나타스 28번 문제 풀이 (0) | 2020.08.28 |

|---|---|

| [Suninatas] 써니나타스 26번 문제 풀이 (0) | 2020.08.08 |

| [Suninatas] 써니나타스 21번 문제 풀이 (0) | 2020.08.05 |

| [Suninatas] 써니나타스 19번 문제 풀이 (0) | 2020.08.04 |

| [Suninatas] 써니나타스 18번 문제 풀이 (0) | 2020.08.04 |