Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 8번문제

- Web

- Couldn't in

- cheatengine

- 포렌식

- 시스템

- CheatEngine Tutorial

- suninatas

- WarGame

- xcz.kr prob

- 워게임풀이

- 워게임

- Basic RCE

- BasicRCE

- 3번문제

- wargame.kr

- 치트엔진 튜토리얼

- xcz.kr 문제풀이

- 써니나타스

- 리버싱

- 오토잇디컴파일

- 치트엔진 튜토리얼 게임

- 6번문제

- CodeEngn

- Couldn't invoke the file

- WTF_CODE

- xcz.kr

- reversing

- 치트엔진

- 1번문제

Archives

- Today

- Total

HackChang

[xcz.kr] Prob1 1번 문제 풀이 본문

xcz.kr의 워게임 1번 문제이다.

이미지의 뒤라는 제목과 사진이 한장 나와있다.

우선 이미지를 받아보도록 하겠다.

제목으로 봐서 HxD로 해당 이미지 파일을 열면 해결할 수 있을 것이라고 생각했고,

HxD로 열어보도록 하겠다.

HxD파일은 첨부하도록 하겠다.

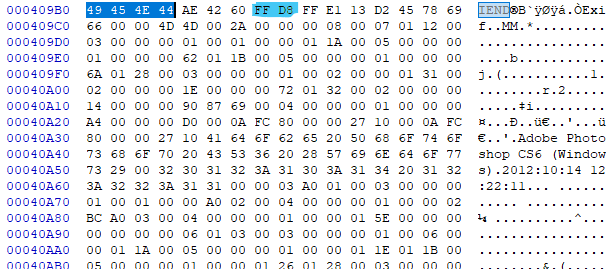

위의 이미지파일을 불러온 결과이다.

PNG의 파일 헤더는 89 50 4E 47인 것을 맨앞 ‰PNG를 통해 알 수 있고,

PNG파일에 대해 검색을 해본 결과

PNG파일은 이미지 파일의 끝에 IEND라는 문자열을 가진다는 것이었다.

하지만 이 파일을 IEND로 검색하면 오른쪽에서 스크롤바가 아직 남아있는 것을 볼 수 있고, 내려보면

파일이 PNG파일 외에도 한개가 숨겨져있다고 예상되어 이미지 파일의 헤더를 찾아봤다.

http://forensic-proof.com/archives/323

해당사이트에서 많은 이미지파일의 시그니처를 볼 수 있다.

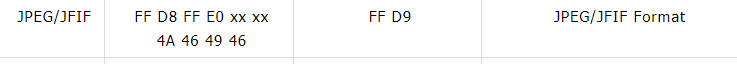

우선 제일 많이쓰이는 이미지 파일 형식인 JPG부터 찾아보도록 하겠다.

FF D8을 HxD에서 검색해보도록 하겠다.

FF D8은 데이터 형식이 16진수이기 때문에 변경후 검색한다.

FF D8을 찾을 수 있었고, 아까 PNG파일의 바로 뒤에 존재하는 것을 알 수 있다.

이제 JPG의 파일 끝부분 헤더를 찾아보도록 하겠다.

파일의 마지막에 JPG의 푸터 시그니처를 찾을 수 있었고, FF D8 ~ FF D9까지 파일로 저장시킨다.

파일로 저장 후 JPG파일을 보면 정답이 나온다.

xcz.kr prob1 1번문제 클리어

'W4RG4M3' 카테고리의 다른 글

| [xcz.kr] Prob7 7번 문제 풀이 (0) | 2020.07.14 |

|---|---|

| [xcz.kr] Prob6 6번 문제 풀이 (0) | 2020.07.14 |

| [xcz.kr] Prob4 4번 문제 풀이 (0) | 2020.07.14 |

| [xcz.kr] Prob3 3번 문제 풀이 (0) | 2020.07.13 |

| [xcz.kr] Prob2 2번 문제 풀이 (0) | 2020.07.13 |

Comments