| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- BasicRCE

- 6번문제

- wargame.kr

- xcz.kr prob

- 오토잇디컴파일

- Couldn't invoke the file

- WarGame

- 3번문제

- 리버싱

- WTF_CODE

- suninatas

- xcz.kr 문제풀이

- 치트엔진 튜토리얼 게임

- 써니나타스

- Couldn't in

- 8번문제

- CheatEngine Tutorial

- xcz.kr

- 치트엔진

- 포렌식

- 1번문제

- Basic RCE

- Web

- cheatengine

- reversing

- 시스템

- 워게임풀이

- 치트엔진 튜토리얼

- 워게임

- CodeEngn

- Today

- Total

HackChang

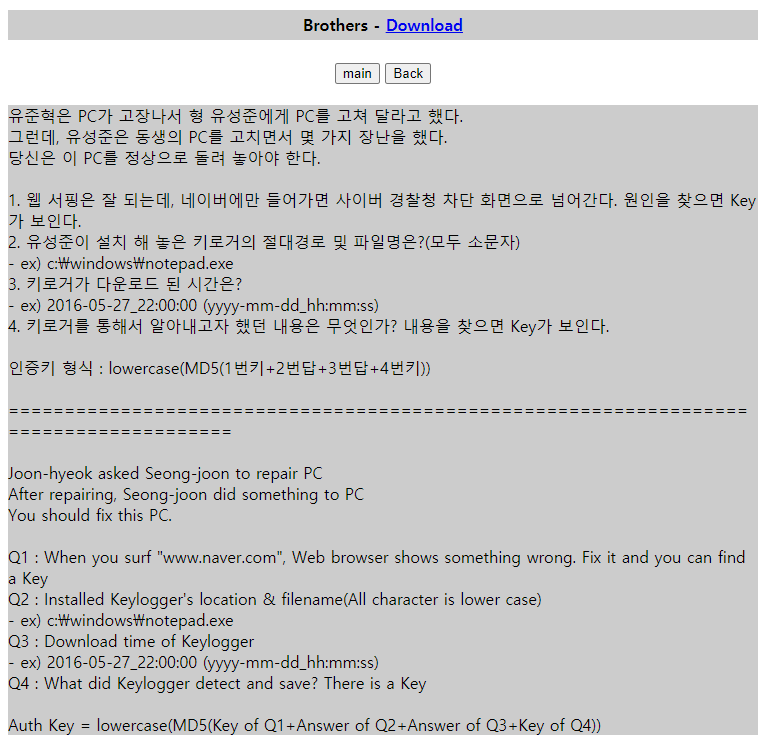

[Suninatas] 써니나타스 29번 문제 풀이 본문

이번 문제도 포렌식문제로 예상된다.

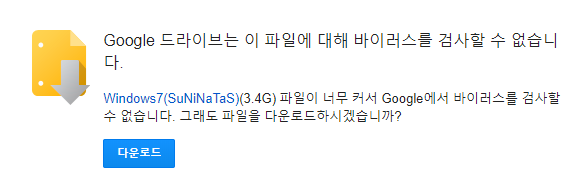

우선 파일을 다운로드 받아보도록 하겠다.

3.4기가 짜리 파일이다.

파일을 다운로드 받으면 확장자명이 없는 파일인 것을 볼 수 있는데

HxD로 열어보도록 하겠다.

파일 시그니처를 보면 따로 검색을 하지 않아도 EGG파일의 압축파일인 것을 알 수 있었다.

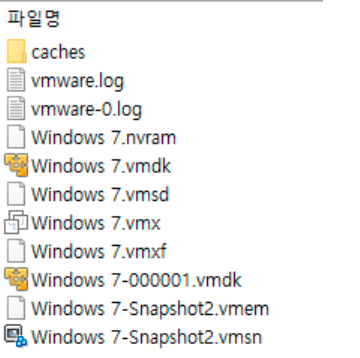

해당 파일의 확장자를 egg로 바꾼 후 압축을 풀어보도록 하겠다.

압축파일 안에는 이렇게 vm웨어로 열 수 있는 파일이 존재하는 것을 볼 수 있었다.

해당파이릉 vm웨어로 열어보도록 하겠다.

vm웨어로 해당 window7을 불러와서 키면

이렇게 30초 후 시스템종료를 한다는 메세지창이 뜬다.

명령 프롬프트를 열어서 shutdown -a로 해당 동작을 취소해준다.

이제 문제를 보도록 하겠다.

1번 문제를 보면 웹서핑이 잘 되지만, 네이버에만 접속하면 경찰청 차단페이지로 넘어간다는 것이다.

hosts파일이 변조된 것이라 생각했고,

C:\Windows\System32\drivers\etc에 들어가면 아래와 같이 hosts파일을 볼 수 있다.

hosts파일이 텍스트파일로 존재하는게 의심스러웠다.

내 PC에서 hosts파일을 보도록 하겠다.

hosts파일은 텍스트파일이 아닌 것을 볼 수 있었고,

vm웨어로 돌아와서 숨김파일이 존재하는가 폴더옵션을 수정해봤다.

해당 옵션의 체크를 풀고, 다시 etc폴더를 보면

이렇게 hosts파일을 볼 수 있고,

해당 파일을 열어보도록 하겠다.

이렇게 첫번째 키 값( what_the_he11_1s_keey )을 확인할 수 있었다.

다음 문제인 키로거의 절대경로 및 파일명 ( 모두 소문자 )을 찾아보도록 하겠다.

해당 운영체제의 최근위치를 보도록 하겠다.

수상한 폴더들이 많이 보인다.

하나하나의 폴더를 보다가 아래와 같은 파일 목록이 있는 폴더를 찾았다.

파일들이 숨겨져 있는 것을 볼 수 있고,

폴더를 타고타고 들어가면 이렇게 화면캡쳐가 된 사진파일을 볼 수 있다.

따라서 정리해보면 위의 C:\v1valv 폴더 안의 v1tvr0파일이 키로거파일인 것을 알 수 있다.

키로거 프로그램을 찾았으니 세 번째 문제인 해당 프로그램의 다운로드 시간은 쉽게 찾을 수 있을 것이다.

툴을 알아보던중 BrowsingHistoryView 라는 툴을 알았고,

해당 툴을 사용해서 어떤 시간에 받았는지 정확하게 알 수 있었다.

해당 툴은 아래의 링크에서 다운로드 받을 수 있다.

www.nirsoft.net/utils/browsing_history_view.html

View the browsing history of your Web browser

View the browsing history of all major Web browsers (Firefox, Chrome, Internet Explorer, and more) in one table.

www.nirsoft.net

이렇게 간단하게 해당 키로거 프로그램을 2016-05-24_04:25:06 에 받은 것을 알 수 있었다.

마지막 문제는 해당 키로거 프로그램으로 알아내고자 했던 것을 찾는 문제다.

해당 키로거 프로그램의 폴더로 다시 돌아가보도록 하겠다.

여기서 부턴 파일을 하나하나 열어보면서 찾아봐야했다.

파일을 열다보면 z1.dat 파일에서 아래와 같이 키를 찾을 수 있었다.

위에서 알아낸 키들을 종합해보면

1. what_the_he11_1s_keey

2. c:\v196vv8\v1tvr0.exe

3. 2016-05-24_04:25:06

4. blackkey is a Good man

위의 키를 lowercase(MD5(1+2+3+4))를 진행해보도록 하겠다.

이렇게 MD5로 인코딩된 키값을 인증해서 클리어를 했다.

'W4RG4M3' 카테고리의 다른 글

| [Suninatas] 써니나타스 31번 문제 풀이 (0) | 2020.09.09 |

|---|---|

| [Suninatas] 써니나타스 30번 문제 풀이 (0) | 2020.09.09 |

| [Suninatas] 써니나타스 28번 문제 풀이 (0) | 2020.08.28 |

| [Suninatas] 써니나타스 26번 문제 풀이 (0) | 2020.08.08 |

| [Suninatas] 써니나타스 25번 문제 풀이 (0) | 2020.08.08 |