| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- reversing

- CheatEngine Tutorial

- 3번문제

- Web

- wargame.kr

- BasicRCE

- CodeEngn

- Couldn't in

- 치트엔진 튜토리얼 게임

- 치트엔진 튜토리얼

- 시스템

- WTF_CODE

- 치트엔진

- xcz.kr 문제풀이

- WarGame

- 워게임풀이

- xcz.kr

- 워게임

- 1번문제

- 리버싱

- 오토잇디컴파일

- Couldn't invoke the file

- suninatas

- 써니나타스

- 6번문제

- 8번문제

- Basic RCE

- xcz.kr prob

- 포렌식

- cheatengine

- Today

- Total

HackChang

[Suninatas] 써니나타스 30번 문제 풀이 본문

이번 문제도 29번 문제와 마찬가지로 포렌식문제다.

우선 위의 메모리덤프 파일을 다운로드 받도록 하겠다.

이번 문제는 메모리 분석 툴인 volatility를 사용해보도록 하겠다.

www.volatilityfoundation.org/26

Volatility 2.6 Release

Volatility 2.6 - an advanced memory forensics framework

www.volatilityfoundation.org

위의 링크에서 다운로드를 받았고,

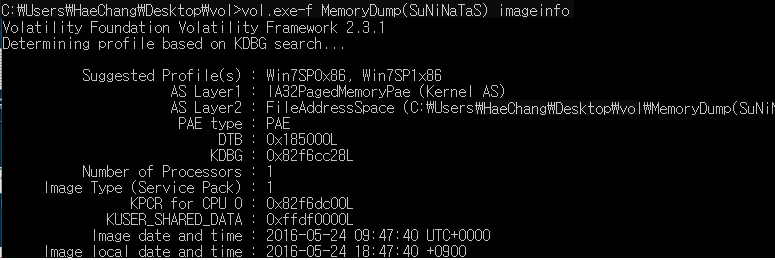

vol.py -f 파일명 imageinfo 이라는 명령어를 통해 해당 덤프 파일의 시스템 정보를 알 수 있다.

이렇게 해당 덤프파일이 Win7SP1x86인 것을 알 수 있었다.

--profile옵션을 통해 해당 서비스팩의 정보를 받아보도록 하겠다.

netscan 옵션을 추가해서 해당 네트워크 정보를 보도록 하겠다.

이렇게 김장군의 IP는 192.168.197.138인 것을 알 수 있게되었다.

두 번째 문제는 기밀문서의 파일명을 구하는 문제다.

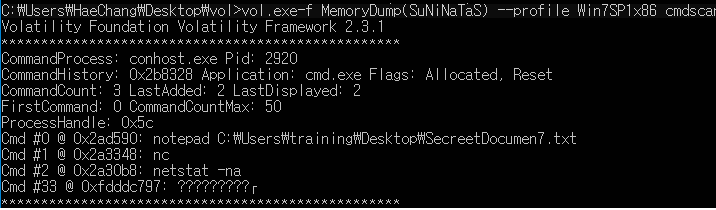

이번에는 pstree 옵션으로 프로세스 목록을 보도록 하겠다.

이렇게 보면 문서라고 볼 수 있는 것은 notepad밖에 없다.

명령프롬프트에서 notepad가 실행된 것 또한 볼 수 있었고,

cmdscan이라는 옵션을 통해 무엇을 cmd에 입력했는지 보도록 하겠다.

이렇게 SecreetDocumen7.txt 파일을 여는 것을 볼 수 있다.

위의 문서가 기밀문서라고 생각된다.

해당 문서의 내용을 보는 것이 마지막 세 번째 문제다.

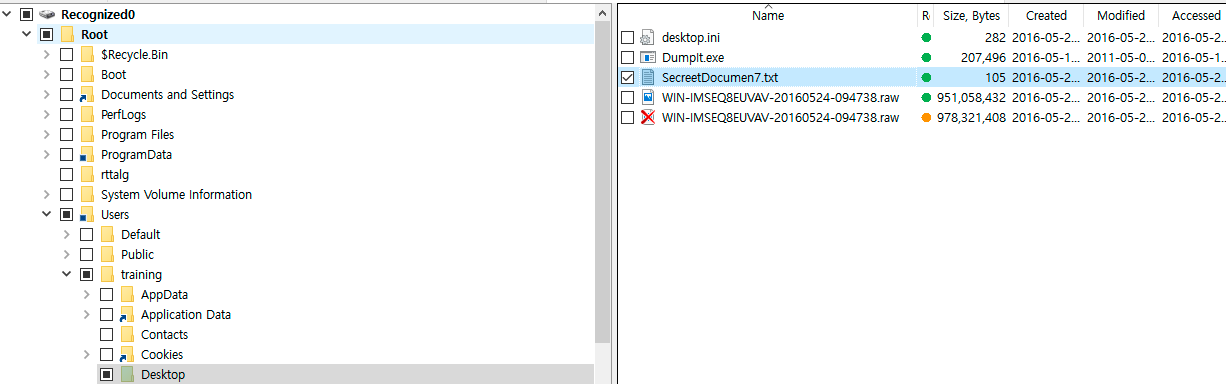

마지막 세 번째 문제의 파일의 내용을 보는 것을 R-Studio라는 툴을 통해 알아보도록 하겠다.

rstudio.com/products/rstudio/download/

Download RStudio

RStudio is a set of integrated tools designed to help you be more productive with R. It includes a console, syntax-highlighting editor that supports direct code execution, and a variety of robust tools for plotting, viewing history, debugging and managing

rstudio.com

위의 링크에서 R-Studio를 다운로드 받을 수 있다.

위에서 알아낸 경로로 들어가 해당 파일을 추출해서 열면 아래와 같은 키를 확인할 수 있다.

키를 종합해보면

1. 192.168.197.138

2. SecreetDocumen7.txt

3. 4rmy_4irforce_N4vy

위의 키를 MD5로 인코딩하도록 하겠다.

md5 인코딩 값을 인증해서 클리어를 했다.

'W4RG4M3' 카테고리의 다른 글

| [Suninatas] 써니나타스 32번 문제 풀이 (0) | 2020.09.09 |

|---|---|

| [Suninatas] 써니나타스 31번 문제 풀이 (0) | 2020.09.09 |

| [Suninatas] 써니나타스 29번 문제 풀이 (0) | 2020.09.09 |

| [Suninatas] 써니나타스 28번 문제 풀이 (0) | 2020.08.28 |

| [Suninatas] 써니나타스 26번 문제 풀이 (0) | 2020.08.08 |